Se detectó a hackers explotando una vulnerabilidad crítica de SAP NetWeaver rastreada como CVE-2025-31324 para implementar el malware Auto-Color Linux en un ciberataque a una empresa química con sede en EE. UU.

Empresa de ciberseguridad Rastro oscuro descubierto el ataque durante una respuesta a un incidente en abril de 2025, donde una investigación reveló que el malware Auto-Color había evolucionado para incluir tácticas de evasión avanzadas adicionales.

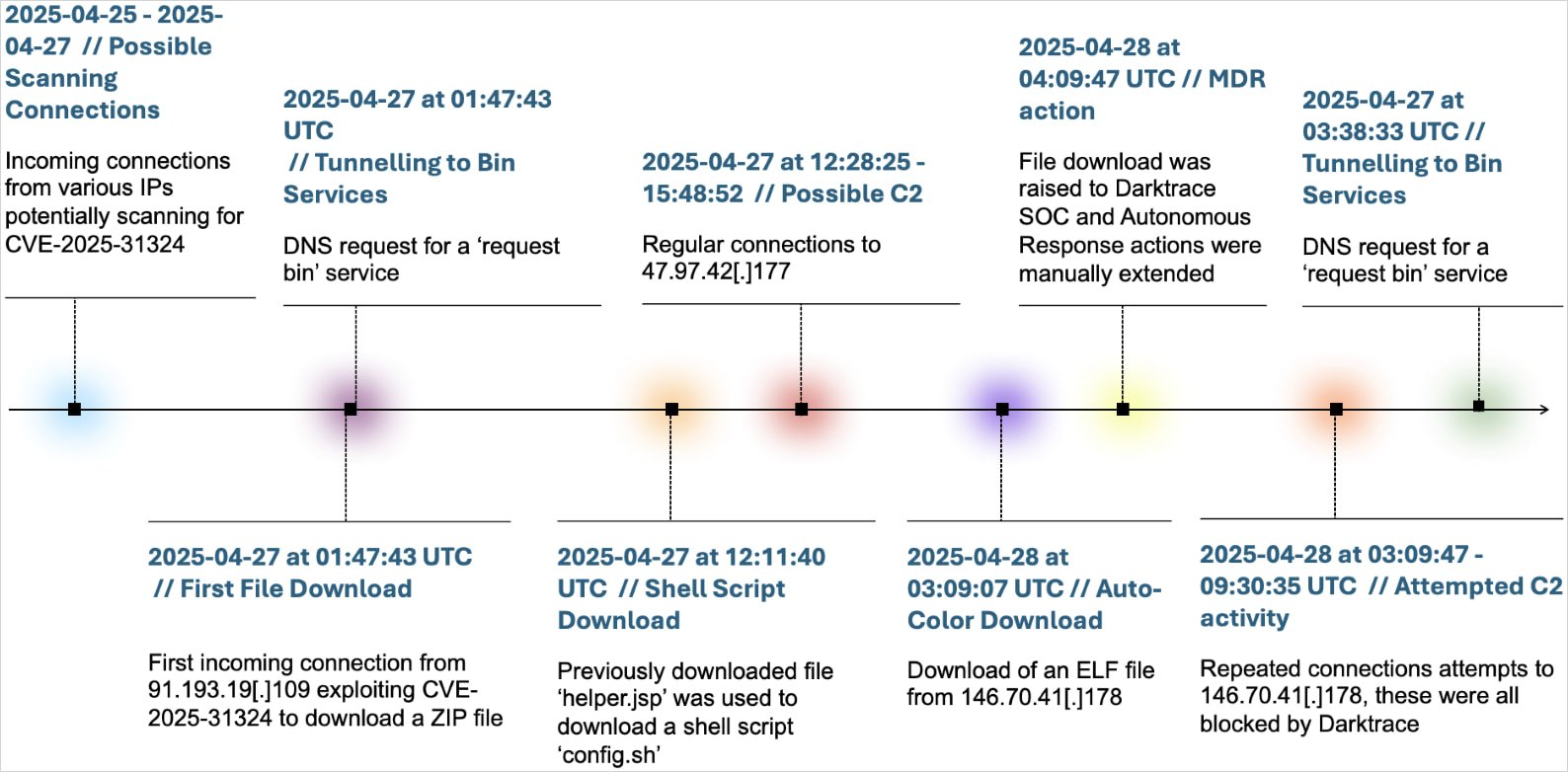

Darktrace informa que el ataque comenzó el 25 de abril, pero la explotación activa ocurrió dos días después, entregando un archivo ELF (ejecutable Linux) a la máquina objetivo.

El malware Auto-Color fue documentado por primera vez por Unidad 42 de Palo Alto Networks investigadores en febrero de 2025, quienes destacaron su naturaleza evasiva y su dificultad para erradicarla una vez que se ha afianzado en una máquina.

La puerta trasera ajusta su comportamiento en función del nivel de privilegio de usuario desde el que se ejecuta y utiliza ‘ld.so.preload’ para una persistencia sigilosa a través de la inyección de objetos compartidos.

Auto-Color presenta capacidades como ejecución de comandos arbitrarios, modificación de archivos, shell inverso para acceso remoto completo, reenvío de tráfico proxy y actualización de configuración dinámica. También tiene un módulo rootkit que oculta sus actividades maliciosas de las herramientas de seguridad.

La Unidad 42 no pudo descubrir el vector de infección inicial de los ataques que observó, dirigidos contra universidades y organizaciones gubernamentales en América del Norte y Asia.

Según la última investigación de Darktrace, los actores de amenazas detrás de Auto-Color explotan CVE-2025-31324, una vulnerabilidad crítica en NetWeaver que permite a atacantes no autenticados cargar binarios maliciosos para lograr la ejecución remota de código (RCE).

SAP solucionó la falla en abril de 2025, mientras que las empresas de seguridad ReliaQuest, Onapsis y watchTowr informaron haber visto intentos de explotación activos, que culminó sólo unos días después.

Para mayo, actores de ransomware y Hackers estatales chinos se había sumado a la actividad de explotación, mientras que Mandiant informó haber descubierto evidencia de explotación de día cero para CVE-2025-31324 desde al menos mediados de marzo de 2025.

Además del vector de acceso inicial, Darktrace también descubrió una nueva medida de evasión implementada en la última versión de Auto-Color.

Si Auto-Color no puede conectarse a su servidor de comando y control (C2) codificado, suprime la mayor parte de su comportamiento malicioso. Esto se aplica a entornos aislados y con espacios de aire, donde el malware parecería benigno para los analistas.

“Si no se puede acceder al servidor C2, Auto-Color se bloquea y se abstiene de implementar toda su funcionalidad maliciosa, lo que parece benigno para los analistas”, explica Darktrace.

“Este comportamiento impide que los esfuerzos de ingeniería inversa descubran sus cargas útiles, mecanismos de recolección de credenciales o técnicas de persistencia”

Esto se agrega además de lo que la Unidad 42 documentó anteriormente, incluida la lógica de ejecución consciente de privilegios, el uso de nombres de archivos benignos, la conexión de funciones libc, el uso de un directorio de registros falso, conexiones C2 a través de TLS, hashes únicos para cada muestra y la existencia de un “interruptor de eliminación”

Ahora que Auto-Color explota activamente CVE-2025-31324, los administradores deben actuar rápidamente para aplicar las actualizaciones o mitigaciones de seguridad proporcionadas solo por el cliente Boletín SAP.

Fuente: bleepingcomputer.com