Los piratas informáticos patrocinados por el estado afiliados a Rusia están detrás de una nueva serie de intrusiones que utilizan un implante previamente indocumentado para comprometer sistemas en los EE. UU., Alemania y Afganistán.

Cisco Talos atribuyó los ataques al grupo de amenazas persistentes avanzadas (APT) de Turla , que acuñó el malware “TinyTurla” por su funcionalidad limitada y su estilo de codificación eficiente que le permite pasar desapercibido. Se cree que los ataques que incorporan la puerta trasera han ocurrido desde 2020.

“Esta puerta trasera simple probablemente se utilice como una puerta trasera de segunda oportunidad para mantener el acceso al sistema, incluso si se elimina el malware principal”, dijeron los investigadores . “También podría usarse como un cuentagotas de segunda etapa para infectar el sistema con malware adicional”. Además, TinyTurla puede cargar y ejecutar archivos o exfiltrar datos confidenciales de la máquina infectada a un servidor remoto, mientras también sondea la estación de comando y control (C2) cada cinco segundos para cualquier comando nuevo.

También conocido por los apodos Snake, Venomous Bear, Uroburos y Iron Hunter, el equipo de espionaje patrocinado por Rusia es conocido por sus ofensivas cibernéticas dirigidas a entidades gubernamentales y embajadas que abarcan los Estados Unidos, Europa y las naciones del Bloque del Este. La campaña TinyTurla implica el uso de un archivo .BAT para implementar el malware, pero la ruta de intrusión exacta aún no está clara.

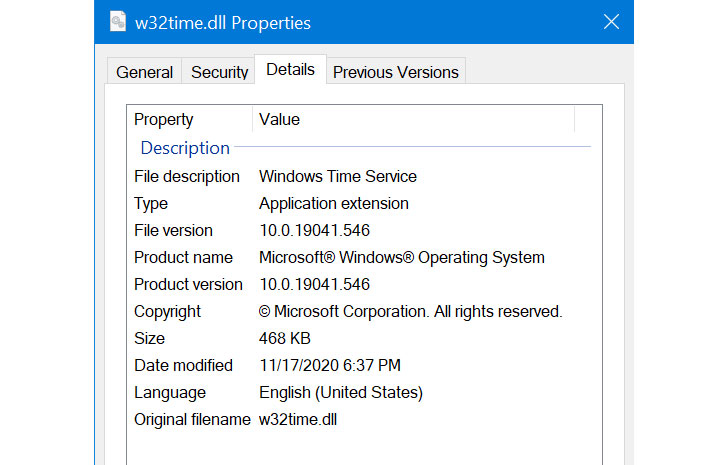

La nueva puerta trasera, que se camufla como un servicio de hora de Microsoft Windows (“w32time.dll“) inocuo pero falso para pasar desapercibido, está orquestada para registrarse y establecer comunicaciones con un servidor controlado por un atacante para recibir más instrucciones que van desde la descarga. y ejecutar procesos arbitrarios para cargar los resultados de los comandos en el servidor.

Los vínculos de TinyTurla con Turla provienen de superposiciones en el modus operandi, que se ha identificado previamente como la misma infraestructura utilizada por el grupo en otras campañas en el pasado. Pero los ataques también contrastan con las históricas campañas encubiertas del equipo, que han incluido servidores web comprometidos y conexiones satelitales secuestradas para su infraestructura C2, sin mencionar el malware evasivo como Crutch y Kazuar.

“Este es un buen ejemplo de la facilidad con la que se pueden pasar por alto los servicios maliciosos en los sistemas actuales que están empañados por la miríada de servicios legítimos que se ejecutan en segundo plano en todo momento”, señalaron los investigadores.

“Es más importante ahora que nunca tener una arquitectura de seguridad de múltiples capas para detectar este tipo de ataques. No es improbable que los adversarios logren eludir una u otra medida de seguridad, pero es mucho más difícil para ellos. para evitarlos a todos”.